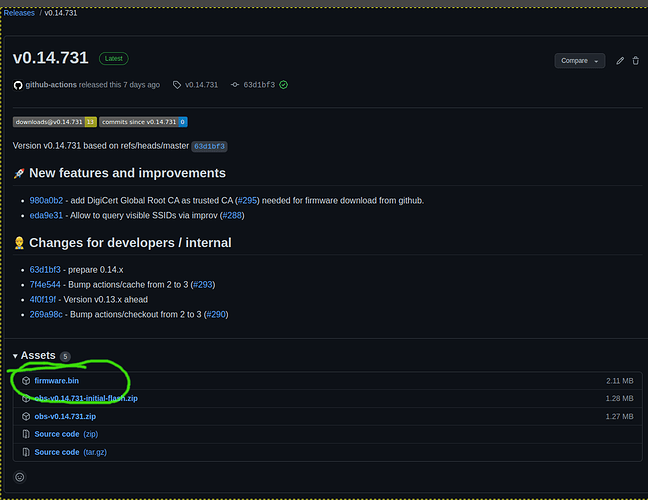

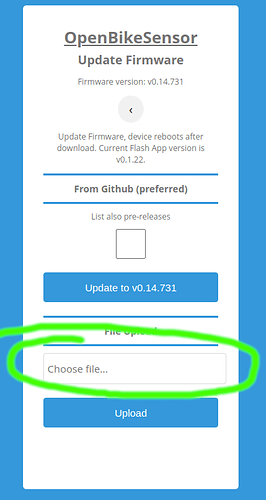

Kommt mir ein bisschen aufwändig vor ne parallelinfrastruktur für Firmware updates hinzustellen weil einmal in ein paar Jahren github seine cert root wechselt. Wenn du dich da berufen fühlst  . Checkbox „release notes say I need to disable trust for this update“ erscheint mir da ausreichend. Wenn man will könnte man das Zertifikat fürs Update auch ganz ignorieren und die Firmware stattdessen signieren. Bin aber nicht sicher ob irgendeine technische Lösung für das Problem her muss, kaum jemand wechselt regelmäßig sein cert root. Und manuell runterladen und installieren sind nur ein paar klicks mehr.

. Checkbox „release notes say I need to disable trust for this update“ erscheint mir da ausreichend. Wenn man will könnte man das Zertifikat fürs Update auch ganz ignorieren und die Firmware stattdessen signieren. Bin aber nicht sicher ob irgendeine technische Lösung für das Problem her muss, kaum jemand wechselt regelmäßig sein cert root. Und manuell runterladen und installieren sind nur ein paar klicks mehr.

Edit: grad noch ne idee gehabt nach Lektüre dieses Artikels noch einer evtl reicht spiffs : je nach dem, ob arduino tls damit umgehen kann wäre auf der sd Platz für die „vertrauenswürdigen“ root zertifikate aus nem browser oder einer Linux distro.